El 15 de julio de 2021, Microsoft y Citizen Lab publicaron una nota que vinculaba a la empresa israelí Candiru, que es también llamada Sourgum, con el nuevo software espía de Windows denominado DevilsTongue, que explota las vulnerabilidades de día cero de Windows recientemente parcheadas.

Una vulnerabilidad de día 0, Zero Day las llamamos, es una brecha que está siendo explotada y no se ha hecho pública. Por tanto, el fabricante no la ha corregido porque no es conocida. Estas brechas en muchos casos son subastadas como mercancías en Deep Web por delincuentes para que sean utilizadas por otros. En otros casos, como este, son usadas por empresas como ciber armas al mejor postor. Curioso el nombre elegido pues corresponde a un pez con fama de parásito en el Amazonas, que se introduce en el cuerpo, y se pueden imaginar por donde, cuando sus huéspedes orinan en el agua.

Estas notas no son nuevas, pero muchas veces pasan desapercibidas para el público general. Quizás por el galimatías que utilizamos los técnicos, una nueva suerte de abracadabra. Pero si uno traduce el contenido a un lenguaje llano el tema se vuelve más inquietante.

Qué es Candiru

Candiru es una empresa con sede en Israel que vende software espía exclusivamente a los gobiernos. Literalmente unos ciber mercenarios espías a sueldo del mejor postor. Sus servicios consisten en una batería de software espías que puede ser usado en todo tipo de dispositivos: iPhone, Android, Mac, PC y cuentas en la nube. En septiembre de 2020 una demanda de un empleado de Candiru contra su compañía reveló algunas operaciones por un valor de 30 millones de dólares. y que entre sus clientes se encontraban países en Europa, de la ex Unión Soviética, el Golfo Pérsico, Asia y América Latina. Concretamente en 2019 en una presentación se mencionaban países como Arabia Saudí, Qatar, Singapur o Uzbekistán.

Algunas cosas del portfolio de Candiru fueron reveladas en una oferta de sus servicios filtrada en The Maker: 16 millones de euros por infectar un número ilimitado de dispositivos solo monitorizando diez de ellos simultáneamente. Y con incrementos de 1,5 millones para poder ver 15 dispositivos a la vez, o de 5,5 millones para acceder a 25. Ya ven que no son gangas.

La investigación llevada a cabo por Citizen Labs sobre los ataques de Candiru se apoya en indicios contundentes. En Tecnología los llamamos IOCS, en castellano pruebas y huellas. Citizen Labs encontró muestras de malware, software malicioso, que estaban utilizando dos vulnerabilidades en los sistemas operativos de Microsoft, y que ni habían sido reportadas al fabricante ni anunciadas al público.

Las actualizaciones, el ‘Zero Day’ y la seguridad

A lo anterior lo llamamos Zero Day. Una vez descubiertas y comunicadas a Microsoft fueron corregidas en junio de 2021. Siempre es importante recordar la necesidad de actualizar los sistemas, las apps, los móviles, etc. La mayoría de estas actualizaciones no van dirigidas solamente a introducir nuevas funcionalidades, o corregir errores, o mejorar el funcionamiento de los equipos. Muchas incorporan, sobre todo, el tapar agujeros en la seguridad.

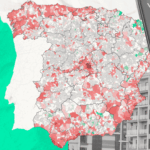

Los investigadores de Microsoft identificaron al menos cien víctimas ubicadas en Palestina, Israel, Irán, Líbano, Yemen, España, Reino Unido, Turquía , Armenia y Singapur. Estas víctimas incluyen políticos, activistas de derechos humanos, periodistas, académicos, trabajadores de embajadas y disidentes políticos.

Para que se hagan una idea de quiénes eran sus dianas, y quizás así quién podría estar interesado en sus servicios, este software utilizaba infraestructura enmascarada en dominios y webs que imitaban servicios similares a Amnistía Internacional, o los movimientos Black Live Matters, entre otros.

La lista de objetivos

En definitiva, el malware permite a sus operadores recopilar y robar archivos de las víctimas, descifrar y robar mensajes de Signal en dispositivos Windows y robar cookies y contraseñas guardadas de los navegadores web LSASS y Chrome, Internet Explorer, Firefox, Safari y Opera. El uso de las redes es otro de sus objetivos: Gmail, Telegram o Facebook están a su alcance.

Esto no es nuevo. La intervención de empresas mercenarias, y las de Israel en el mundo de la ciber seguridad son conocidas por su eficacia y su nulo respeto por la privacidad y demás, es una constante en la red. Son traficantes de armas cibernéticas, y sus beneficios son tan grandes que muy pocos clientes, a menudo gobiernos, pueden pagarlos. El hecho de que estas herramientas se utilicen contra la sociedad civil es una amenaza real y terrorífica. No hablamos de herramientas siendo usadas por gobiernos contra delincuentes o terroristas. Hablamos de personas como usted y como yo.

Mientras, algunos seguiremos atentos.