El Consejo Superior de Investigaciones Científicas (CSIC), la principal agencia española dedicada a la investigación científica y el desarrollo tecnológico estuvo varias semanas paralizada en julio de este año por un ciberataque. La causa fue un ransomware dirigido a 6 o 7 de los institutos, pero sobre todo, las medidas para controlarlo, que implicaron “un corte de acceso en la red en diversos centros”, según el comunicado del Ministerio de Ciencia, donde “diverso” significa 149 instituciones.

La gestión del ciberincidente fue criticada por varios científicos e investigadores a través de redes sociales y en cartas a los medios.

“La historia aquí no es el ataque, sino qué pasó después y cómo se reaccionó”, dice Pablo Chacón, bioinformático y científico titular del Instituto de Química Física Rocasolano, que depende del CSIC. A más de dos meses del ataque, Chacón sostiene que la normalidad no está restaurada, como anunció el CSIC el 16 de agosto y que en muchos centros se sigue instalando el antivirus especial (EDR) que se les comunicó que debía estar ya funcionando en todos los equipos antes de volver a conectar la red.

Uno de esos centros es el Instituto de Tecnologías Físicas y de la Información «Leonardo Torres-Quevedo» (ITEFI), donde trabaja David Arroyo Guardeño, científico titular e investigador que se dedica al área de ciberseguridad. Arroyo dice que los EDRs sólo se han instalado en los sistemas Windows, y que aunque ha pedido información más detallada sobre esa instalación y la de Microclaudia, no se la han dado. Microclaudia es un software de monitorización y protección frente a ransomware creado por CCN-CERT. También Chacón, de otro instituto, el de Física Química Rocasolano, pidió más información sobre el ciberataque al CSIC. “El informe forense es confidencial y lo único que han dado es un enlace”, dice refiriéndose al comunicado de protección de datos.

El lunes 19, tras el conocimiento de la filtración de datos como consecuencia del ciberataque, la directora del CSIC, Eloísa del Pino, envió una carta [PDF] a todo el personal, en la que agradece “la comprensión y la discreción” ante el ciberataque al CSIC y reconoce que el incidente “ha hecho muy evidente que la situación de los sistemas de seguridad informática y del conjunto de servicios de TIC deben mejorarse”. Al final de su escrito, se muestra dispuesta a escuchar sugerencias, aunque no indica cuáles son las conclusiones o evolución de la investigación, el impacto del ciberataque o las medidas tomadas.

Semanas de parálisis tras el ciberataque

El 16-17 de julio, los días del ciberataque, cayeron en fin de semana, y hasta el lunes no se detectó el ataque, según recuerda Arroyo. “Yo estaba trabajando con mi equipo en un deadline (plazo límite) que teníamos para entregar un artículo, y sobre las 10 de la mañana del lunes 18 dejamos de tener conexión a internet”, relata Arroyo.

“Hice lo típico: un test de respuesta de petición de red, para ver si es un problema de DNS, pregunté al responsable de red del grupo (‘parece que no hay internet’, respuesta ‘no’)”, Arroyo sigue: “Hago más consultas, nadie me responde. Como me dedico a estas cosas pienso que ha sido un ransomware”. ¿Qué le hizo pensar eso? ”La falta de disponibilidad, que se ha caído un equipo de conexión en la cabecera y he hablado con un compañero de otro instituto y ellos sí tenían internet porque no estaban conectados a la red troncal. Entonces pienso que es un ataque de ransomware y han cortado las comunicaciones para que no se propague el malware”.

Según el comunicado del CSIC el protocolo que se siguió fue el marcado por el Centro de Operaciones de Ciberseguridad (COCS) y el Centro Criptológico Nacional (CCN) para evitar que el ataque se extendiera. No tenemos más detalles sobre el ciberataque en sí, el tipo de malware usado y la naturaleza del ataque, aunque los hemos pedido tanto a la dirección de informática del CSIC, como a CCN y a COCS.

Jorge Coronado, un experto informático forense independiente que ha estudiado el caso, señala que no conocemos la magnitud del ataque informático. Por eso no podemos saber si la falta de acceso a internet que señalan los investigadores del CSIC es derivada del ataque informático o si es una medida de precaución que se toma mientras se está investigando, para que el ataque no crezca. Hay dos hipótesis: uno, que el ciberataque haya afectado a la red del CSIC y sus centros; y dos, que el CCN-CERT o los propios informáticos hayan cortado el internet como medida de precaución.

Chacón considera que la medida fue “desproporcionada”, ante un ataque que “ha sido localizado en 6-7 centros y controlado en un par de días, y en vez de aislar esos centros, se han cerrado los 149 centros del CSIC”, indica.

En el ITEFI estuvieron 17 días sin internet, a pesar de que su centro no había sido uno de los atacados. Arroyo habló sobre el tema en Twitter y en LinkedIn. Al principio, “estuve 3 semanas callado, porque me parecía que lo oportuno era ver cómo mi institución gestionaba el asunto, hasta que en un momento decidí que mi lealtad va hacia quien me paga el sueldo, los ciudadanos”. Le llamaron de algunos medios, entre ellos el programa ‘La hora de la 1’, en TVE, y al día siguiente su centro volvió a tener internet.

Arroyo no se atreve a afirmar que es una relación de causa efecto, pero observa que les habían dicho que hasta que no estuvieran instalados los antivirus no se podría restablecer la conexión. “Y sin embargo, a raíz de la aparición en TV, nos dieron conexión a pesar de que no estaban instalados”, observa. “Estoy un poco estupefacto, como profesional del área me resulta un poco preocupante que se cambie el criterio. Los procedimientos son los procedimientos, hay que cumplirlos”.

41 GB de documentación robada en el ciberataque al CSIC

Lo que sí sabemos es que los atacantes filtraron expedientes que habían robado al CSIC, tal como admitió el propio delegado de protección de datos, y por lo cual se informó a la AEPD y a la Policía. Esa documentación filtrada tiene un tamaño total de 41GB, y consta de 14.677 ficheros. Un análisis informático de la cantidad de nombres de personas contenidos en esos archivos arroja una cifra estimada de 5.356 al menos. Existe un fichero de emails que tiene 4GB de datos, una cantidad realmente grande de emails. En el leak hay más de 50.000 correos electrónicos que van desde 2011 hasta 2014.

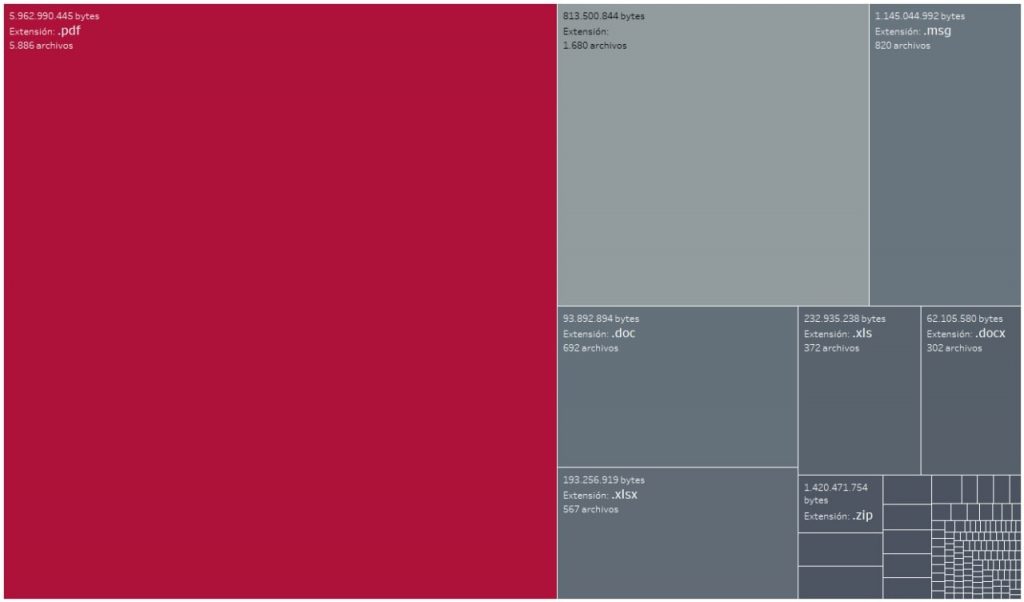

Una idea de la clasificación de los documentos filtrados puede verse en este gráfico, donde contamos 5.886 archivos .pdf, 820 .msg (archivos de Outlook, sistema de emails para Windows), 692 .doc y 302 .docx (documentos de texto), 567 y 372 .xlxs y .xls (hojas de cálculo), entre otros.

Este análisis no ha contabilizado archivos tipo .pst, un formato de archivo patentado que se utiliza para almacenar copias de mensajes, eventos de calendario y otros elementos dentro del software de Microsoft. Tampoco se han podido categorizar los archivos sin extensión.

Normalidad tras el ciberataque, poca

Chacón fue quien firmó las cartas publicadas por El País y ABC el 2 de agosto, cansado de lo que calificó como una “parálisis total” en su trabajo y sin poder comunicarse con su equipo: “Estuvimos 16 días, nosotros, parados, no teníamos ni teléfonos, ni internet, estábamos incomunicados. Ya estaba desesperado, aquí nadie hacía nada”. Chacón, al igual que otros investigadores, depende de ordenadores para trabajar. “Yo soy informático, si no tengo ordenadores no puedo conectarme a los sistemas, no puedo sacar datos de allí”, dice y señala que esto ha significado un retraso importante en su trabajo. Su instituto no fue de los atacados por el ransomware.

El Museo de Ciencias Naturales sí fue uno de los centros atacados directamente. Recibió el ciberataque del 16-17 y dos semanas después, otro, dirigido a ese centro del CSIC. Fernando Valladares, profesor de investigación, trabaja allí, aunque suele teletrabajar desde casa. En la fecha en la que hablamos con él, 8 de septiembre, Valladares nos ha dicho que no todos los ordenadores tipo PCs estaban trabajando con normalidad, y están con la puesta en marcha de nuevos protocolos e intentando ver de qué ordenador pudo surgir la vulnerabilidad.

También Chacón dice que la normalidad no está restaurada todavía. “Ha habido centros desconectados por más tiempo y en muchos se sigue instalando EDR a día de hoy”. De este antivirus que se recomendó instalar “sólo había versión para Windows, para OS y Linux han tardado más de un mes en proporcionarlas”, indica. En su centro, el personal ha tenido que compilarlo por su cuenta. “Luego la empresa le ha preguntado cómo lo hacía, porque no tenían ni Mac ni Linux para probarlo”, añade el bioinformático.

El sistema informático sigue dando problemas. El fin de semana pasado, el Museo aún colgaba en su puerta un cartel que advierte de una caída en la red informática interna. La pasarela de pagos, redsys para pagos online, que es externa, sigue funcionando. Valladares no está seguro al 100% de que esta caída esté relacionada con el ransomware, pero dice que “muchas cosas están empantanadas por cambios en los programas informáticos y las supuestas medidas de seguridad” desde entonces.

Desde su casa, Valladares no ha tenido problemas, y esta fue la opción que improvisaron muchos trabajadores del CSIC ante las circunstancias del ciberataque para no dejar de trabajar. “Mucha gente, incluso yo, nos conectábamos con el móvil”, reconoce también Chacón, “con lo cual la brecha de seguridad era brutal porque no estamos debajo de ningún firewall ni nada. Había gente que necesitaba hacerlo porque había contratos que había que firmar, por ejemplo”.

Chacón atribuye a la falta de personal en general parte del problema. “En nuestros institutos sólo hay un informático, sólo uno. Somos 40 investigadores. Estamos hablando de precariedad”, señala. También Arroyo lo ve así. En su centro, con 68 trabajadores, sólo hay dos informáticos, que no dan soporte a Linux, sólo a Windows, y uno de ellos está de baja. Arroyo explica que no sólo no hay personal de tecnologías de la información y la comunicación (TICs) sino que tampoco hay ingenieros con capacidad para diseñar e implementar arquitectura en la nube.

Escasas explicaciones y menos transparencia

Horas después de la publicación de las cartas de Chacón en prensa y tuits de otros científicos, el 2 de agosto el Ministerio de Ciencia e Innovación publicó el primer comunicado sobre el incidente. Allí, el Gobierno atribuyó el origen del ciberataque a Rusia, y mencionó que era similar al que habían sufrido otros centros de investigación como el Instituto Max Planck en Alemania o la Administración Nacional de Aeronáutica y del Espacio de los Estados Unidos (NASA). En Newtral ya hemos explicado las diferencias que hubo entre este ciberataque y el que sufrió Max Planck, empezando por la transparencia con la que la agencia alemana ha comunicado los resultados de la investigación.

“Balones fuera”, opina Chacón, que no se imagina ni al Max Planck ni a la NASA paralizados durante tanto tiempo. “Imagínate a la NASA 15 días cerrada, yo creo que el Ministro de turno estaría en la calle”, opina.

Arroyo también lo ve así. Este informe está “plagado de errores, desde el punto de vista técnico”, señala, y enumera: “Establecer atribución a un país como Rusia sin haber hecho una forensia, compararlo con el ataque a la NASA, y decir que no se habían afectado datos personales y que además luego salga un leak (filtración)”.

Se refiere a la gran cantidad de archivos filtrados por Vice Society, el grupo de ciberdelincuentes que se atribuye la autoría del ciberataque y que ha publicado gran cantidad de expedientes que coinciden con documentación interna del CSIC.

Coronado sostiene que el CSIC ha sufrido una intrusión de ransomware y los datos publicados por Vice Society exponen su origen. Este forense manifestó su preocupación en redes por las explicaciones oficiales ante el ataque.

“Me parece alucinante que la ministra de Defensa y los representantes políticos estén diciendo que son rusos, cuando no hay ningún indicio de esto. Me parece una acusación muy grave”, dice y explica que Vice Society como grupo o su mayoría de integrantes son norteamericanos, personas que hablan inglés, que no tienen relación inicialmente con el gobierno ruso y tampoco hay indicios de algún ruso entre sus miembros. “Hemos encontrado los correos electrónicos, hemos entrado en su grupo de Telegram, hemos visto entrevistas que este grupo ha dado y aquí rusos no aparecen por ningún lado”.

Carta de la presidenta del CSIC tras el ciberataque

El lunes 19 de septiembre, Eloísa del Pino, la presidenta del CSIC envió una carta a todo el personal. El texto, que está dedicado a “compartir algunas reflexiones sobre la gestión de la institución”, tiene 4 folios y en él Del Pino se centra en el ciberataque de julio, que ocurrió “apenas tres semanas después” de su toma de posesión, como indica en la carta.

Agradece la “comprensión y discreción” ante esta “desafortunada situación”, y explica que han “trabajado sin descanso para hacer frente a sus consecuencias” y que han adoptado las medidas que “estaban en nuestra mano para atender la situación”. La carta, que admite que “este incidente de seguridad ha hecho muy evidente que la situación de los sistemas de seguridad informática y del conjunto de servicios TIC debe mejorarse”, dice que están tomando medidas aunque no aclara cuáles son estas, más allá de que están “en pleno diseño del Plan de Sistemas Informáticos”.

La carta no indica cuáles han sido las conclusiones de la investigación, si la auditoría ha terminado, si hay un informe forense final de daños (algo que suele ser básico en el protocolo de este tipo de incidentes. Finalmente dice que se encuentran “siempre dispuestos” a escuchar sugerencias.

- David Arroyo Guardeño, investigador de ciberseguridad, Instituto de Tecnologías Físicas y de la Información ‘Leonardo Torres-Quevedo’ (ITEFI)

- Pablo Chacón Montes, bioinformático del Instituto de Química Física Rocasolano

- Fernando Valladares, profesor de investigación en el Museo Nacional de Ciencias Naturales

- Jorge Coronado, forense informático y CEO de Qantika14

- Carta de la presidenta del CSIC [PDF]